Raspberry Robin distribuido a través de archivos de script de Windows

Los actores de amenazas que distribuyen Raspberry Robin ahora utilizan Windows Script Files (WSF) para propagar el gusano junto con otros métodos, como unidades USB.

HP Threat Research identificó nuevas campañas a partir de marzo de 2024 en las que Raspberry Robin se propagaba a través de archivos de script de Windows altamente ofuscados, utilizando técnicas antianálisis.

Raspberry Robin es un gusano de Windows descubierto por primera vez en 2021. Inicialmente, los actores de amenazas que dependían del gusano lo propagaban a hosts objetivo utilizando medios extraíbles como unidades USB.

A lo largo de los años, los actores de amenazas han utilizado otros vectores de ataque, incluidos archivos comprimidos (.rar, .zip) y anuncios maliciosos, para distribuir el gusano.

En marzo, los piratas informáticos comenzaron a difundirlo a través de Windows Script Files, un tipo de archivo utilizado generalmente por administradores y software legítimo para automatizar tareas dentro de Windows.

Compartieron sus hallazgos en un informe publicado el 10 de abril de 2024.

Decodificando la distribución FSM de Raspberry Robin

El formato de archivo .wsf admite lenguajes de secuencias de comandos, como JScript y VBScript, que son interpretados por el componente Windows Script Host integrado en el sistema operativo Windows.

Los archivos de script de Windows se ofrecen para descargar a través de varios dominios y subdominios maliciosos controlados por los atacantes.

Aunque no está claro cómo los actores de amenazas atraen a los usuarios a las URL maliciosas, los investigadores de amenazas de HP creen que esto podría deberse a través de spam o campañas de publicidad maliciosa.

El archivo de script actúa como un descargador y utiliza varias técnicas de detección de máquinas virtuales (VM) y antianálisis.

La carga útil final solo se descarga y ejecuta cuando todos estos pasos de evaluación indican que el malware se está ejecutando en un dispositivo real, en lugar de en una zona de pruebas.

El malware también busca los siguientes proveedores de software de seguridad:

- Kaspersky

- ESET

- avast

- Avira

- Punto de control

- Bitdefender

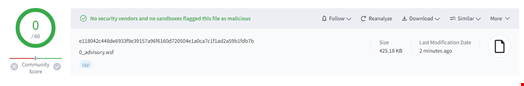

Los investigadores evaluaron que, en el momento del análisis, ningún escáner antivirus de VirusTotal clasificaba esos archivos como maliciosos, lo que demuestra la evasión del malware.

“El descargador de WSF está muy ofuscado y utiliza muchas técnicas anti-análisis y anti-VM, lo que permite que el malware evada la detección y ralentice el análisis. Esto es particularmente preocupante dado que Raspberry Robin se ha utilizado como precursor del ransomware operado por humanos. Contrarrestar este malware en las primeras etapas de su cadena de infección debería ser una alta prioridad para los equipos de seguridad”, concluyeron los investigadores.